Busque entre los recursos disponibles en el repositorio

L060 - Tecnologías de la Información y Comunicación (ponencias)

Conferencia Magistral L060 Tic

Auditorio Miércoles 31 de 09h30 a 10h30

PhD (c). Eduardo Benavides

Industria 4.0. Nuevas oportunidades en la era digital

| martes 30 de octubre 2018 (30/10) | |||

| Sala | Hora Inicio | Hora Fin | Actividad |

| Puntos de registro | 8:00 | 9:00 | Inscripción |

| Auditorio | 9:00 | 9:30 | Apertura de evento |

| Auditorio | 9:30 | 10:30 | Conversatorio Desarrollo de la Investigaciòn, Tecnologìa e Innovaciòn en el Ecuador (4 invitados especiales) |

| Auditorio | 10:45 | 11:45 | Conferencia Magistral L010 Bio |

| Auditorio | 11:45 | 12:45 | Conferencia Magistral L050 Terr |

| Auditorio | 14:00 | 15:00 | Conferencia Magistral L030 Amb |

| Auditorio | 15:00 | 16:00 | Conferencia Magistral L040 Ing |

| Auditorio | 16:00 | 17:00 | Conferencia Magistral L020 Agro |

| Almuerzo | 12:00 | 14:00 | Almuerzo |

| Poster general | 12:00 | 14:00 |

Exposiciòn de Poster de todas las areas

|

| L000 Ponencias | 14:00 | 16:00 | Exposición ponencias |

| L000 Poster | 14:00 | 16:00 | Exposición poster |

| Cofee break | 16:00 | 16:15 | Cofee break |

| L000 Ponencias | 16:15 | 18:00 | Exposición ponencias |

| L000 Poster | 16:15 | 18:00 | Exposición poster |

| Canchas | 11:30 | 18:00 | Proyectos innovadores, stand |

| miércoles 31 de octubre 2018 (31/10) | |||

| Sala | Hora Inicio | Hora Fin | Actividad |

| Auditorio | 8:30 | 9:30 | Conferencia Magistral L070 Edu |

| Auditorio | 9:30 | 10:30 | Conferencia Magistral L060 Tic |

| L000 Ponencias | 8:30 | 10:00 | Exposición ponencias |

| L000 Poster | 8:30 | 10:00 | Exposición poster |

| Cofee break | 10:00 | 10:15 | Cofee break |

| L000 Ponencias | 10:15 | 12:00 | Exposición ponencias |

| L000 Poster | 10:15 | 12:00 | Exposición poster |

| Almuerzo | 12:00 | 14:00 | Almuerzo |

| L000 Ponencias | 14:00 | 15:30 | Exposición ponencias |

| L000 Poster | 14:00 | 15:30 | Exposición poster |

| Auditorio | 15:30 | 16:00 | Presentación de libros |

| Sala por mesa | 16:00 | 16:30 | Plenaria |

| Auditorio | 17:30 | 18:00 | Clausura |

| Sec 2 | Bloque / Aula | Fecha / franja horaria | Hora inicio | Hora fin | Titulo | Primer autor |

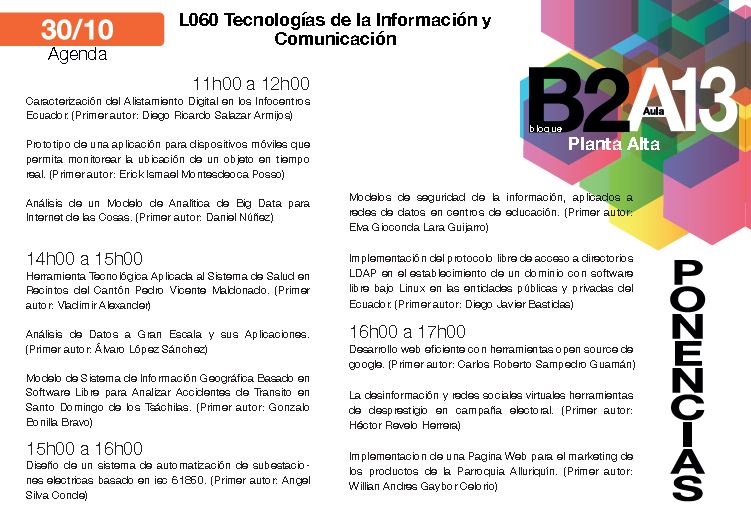

| 1 | B2A13 | 30/10 de 11h00 a 12h00 | 11:00:00 | 11:15:00 | Caracterización del Alistamiento Digital en los Infocentros Ecuador | Diego Ricardo Salazar Armijos |

| 2 | B2A13 | 30/10 de 11h00 a 12h00 | 11:15:00 | 11:30:00 | Prototipo de una aplicación para dispositivos móviles que permita monitorear la ubicación de un objeto en tiempo real | Erick Ismael Montesdeoca Posso |

| 3 | B2A13 | 30/10 de 11h00 a 12h00 | 11:30:00 | 11:45:00 | Análisis de un Modelo de Analítica de Big Data para Internet de las Cosas | Daniel Núñez |

| 4 | B2A13 | 30/10 de 14h00 a 15h00 | 11:45:00 | 12:00:00 | Herramienta Tecnológica Aplicada al Sistema de Salud en Recintos del Cantón Pedro Vicente Maldonado. | Vladimir Alexander |

| 5 | B2A13 | 30/10 de 14h00 a 15h00 | 14:00:00 | 14:15:00 | Análisis de Datos a Gran Escala y sus Aplicaciones | Álvaro López Sánchez |

| 6 | B2A13 | 30/10 de 14h00 a 15h00 | 14:15:00 | 14:30:00 | Modelo de Sistema de Información Geográfica Basado en Software Libre para Analizar Accidentes de Transito en Santo Domingo de los Tsáchilas | Gonzalo Bonilla Bravo |

| 7 | B2A13 | 30/10 de 15h00 a 16h00 | 15:00:00 | 15:15:00 | DISEÑO DE UN SISTEMA DE AUTOMATIZACIÓN DE SUBESTACIONES ELECTRICAS BASADO EN IEC 61850 | Angel Silva Conde |

| 8 | B2A13 | 30/10 de 15h00 a 16h00 | 15:15:00 | 15:30:00 | Modelos de seguridad de la información, aplicados a redes de datos en centros de educación | ELVA GIOCONDA LARA GUIJARRO |

| 9 | B2A13 | 30/10 de 15h00 a 16h00 | 15:30:00 | 15:45:00 | Implementación del protocolo libre de acceso a directorios LDAP en el establecimiento de un dominio con software libre bajo Linux en las entidades públicas y privadas del Ecuador | DIEGO JAVIER BASTIDAS |

| 10 | B2A13 | 30/10 de 15h00 a 16h00 | 15:45:00 | 16:00:00 | DESARROLLO WEB EFICIENTE CON HERRAMIENTAS OPEN SOURCE DE GOOGLE | Carlos Roberto Sampedro Guamán |

| 11 | B2A13 | 30/10 de 15h00 a 16h00 | 16:00:00 | 16:15:00 | La desinformación y redes sociales virtuales herramientas de desprestigio en campaña electoral | Héctor Revelo Herrera |

| 12 | B2A13 | 30/10 de 15h00 a 16h00 | 16:15:00 | 16:30:00 | Implementacion de una Pagina Web para el marketing de los productos de la Parroquia Alluriquín | Willian Andres Gaybor Celorio |

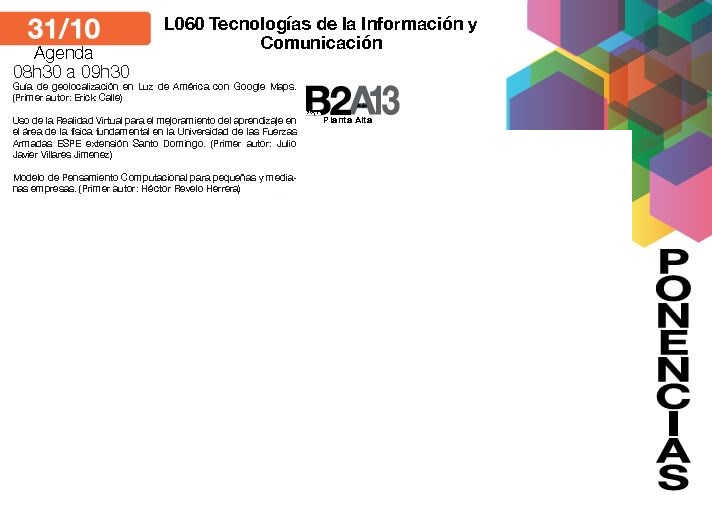

| 13 | B2A13 | 31/10 de 08h30 a 09h30 | 8:30:00 | 8:45:00 | Guía de geolocalización en Luz de América con Google Maps | Erick Calle |

| 14 | B2A13 | 31/10 de 08h30 a 09h30 | 8:45:00 | 9:00:00 | Uso de la Realidad Virtual para el mejoramiento del aprendizaje en el área de la física fundamental en la Universidad de las Fuerzas Armadas ESPE extensión Santo Domingo | Julio Javier Villares Jimenez |

| 15 | B2A13 | 31/10 de 08h30 a 09h30 | 9:00:00 | 9:15:00 | Modelo de Pensamiento Computacional para pequeñas y medianas empresas | Héctor Revelo Herrera |

- Detalles

- Escrito por Angel Silva Conde

- Categoría superior: ICISDI - Ponencias aprobadas

- Categoría: L060 - Tecnologías de la Información y Comunicación (ponencias)

- Visitas: 2671

- Tipo de trabajo: Resumen para ponencia

- Area temática 2doCISDI: AT1 - Ciencias Agropecuarias, Biotecnología y Ambiente

- Autorizacion de trabajo extenso: Si

- Autor 1: Ivan Iñiguez

- Autor 2: Angel Silva

- Autor 3: Mayra Pacheco

- Autor 4: Monica Zabala

Diseño de un sistema de automatización de subestaciones eléctricas basado en IEC 61850

Design of an electrical substation automation system based on IEC 61850

Angel Silva

Esta dirección de correo electrónico está protegida contra spambots. Necesita activar JavaScript para visualizarla.

DINELEC Automatización y Control

Iván Iñiguez

ivan.iñEsta dirección de correo electrónico está protegida contra spambots. Necesita activar JavaScript para visualizarla.

CNEL Unidad de negocios Bolívar

Mayra Pacheco

Esta dirección de correo electrónico está protegida contra spambots. Necesita activar JavaScript para visualizarla.

Escuela Superior Politécnica de Chimborazo

Mónica Zabala

Esta dirección de correo electrónico está protegida contra spambots. Necesita activar JavaScript para visualizarla.

Escuela Superior Politécnica de Chimborazo

Resumen

La implementación de sistemas de automatización de subestaciones en las empresas eléctricas ha tomado un ritmo acelerado en la última década, permitiendo mejorar la operación de los sistemas eléctricos. Para esto se ha planteado diseñar un sistema de automatización de subestaciones eléctricas basado en la norma IEC 61850 con la finalidad integrar equipos de diferentes fabricantes comunicándolos al concentrador de datos para posteriormente ser controlados a nivel de SCADA. La metodología para este trabajo se basa principalmente en la concepción de objetivos a través de procedimientos que contiene la estructura de sistema de automatización de subestaciones (SAS). Se inicia con un caso de estudio donde se analiza la estructura actual del sistema. Posteriormente se toma como base el SAS donde se diseña estudia y analiza las diferentes etapas que van desde el nivel de campo en la cual se escoge criterios propios del fabricante y de la empresa, en la etapa siguiente del SAS se analiza los equipos de bahía de subestación recogiendo la información necesaria para el diseño e integración del protocolo y un bosquejo de la arquitectura lógica del sistema. En el nivel de estación se trabaja en lenguaje de alto nivel y se diseña el modelo de cliente servidor. Finalmente se traduce el protocolo de IEC61850 a IEC 60870-5-104, que permitirá la comunicación con el Sistema de Control y Adquisición de Datos (SCADA). Los resultados están basados en la norma IEC61850 del apartado 10 donde las pruebas de conformidad establecen la calidad de las señales validadas en un 93%, así como se comprueba interoperatibilidad. Finalmente se indica que el sistema carece de redundancia al ser una arquitectura en estrella, se recomienda para las próximas implementaciones mejorar el sistema con la implementación de sistemas redundantes que soporten protocolos como Protocolo de redundancia en paralelo (PRP)

Palabras clave: Subestaciones, IEC 61850, SCADA, SISTEMA DE AUTOMATIZACIÓN DE SUBESTACIONES, IEC 60870-5-104

Abstract

The implementation of substation automation systems in electricity companies has taken an accelerated pace in the last decade, allowing to improve the operation of electrical systems. For this purpose, it has been proposed to design an electrical substation automation system based on the IEC 61850 standard with the purpose of integrating equipment from different manufacturers, communicating them to the data concentrator to be later checked at the SCADA level.The methodology for this work is based mainly on the conception of objectives through procedures that contain the structure of the substation automation system (SAS). It starts with a case study where the current structure of the system is analyzed. Subsequently, the SAS is taken as a base where it is designed to study and analyze the different stages that go from the field level in which the manufacturer and the company's own criteria are chosen, in the next stage of the SAS the bay equipment is analyzed substation collecting the necessary information for the design and integration of the protocol and a sketch of the logical architecture of the system. At the station level it works in high level language and the client server model is designed. Finally, the protocol from IEC61850 to IEC 60870-5-104 is translated, which will allow communication with the Control and Data Acquisition System (SCADA).The results are based on the IEC61850 standard of section 10 where the compliance tests establish the quality of the validated signals by 93%, as well as interoperability is checked.Finally it is indicated that the system lacks redundancy since it is a star architecture, it is recommended for the next implementations to improve the system with the implementation of redundant systems that support protocols such as Parallel Redundancy Protocol (PRP)

Key Words: Substations, IEC 61850, SCADA, SUBSTATION AUTOMATION SYSTEM, IEC 60870-5-104

- Detalles

- Escrito por ELVA GIOCONDA LARA GUIJARRO

- Categoría superior: ICISDI - Ponencias aprobadas

- Categoría: L060 - Tecnologías de la Información y Comunicación (ponencias)

- Visitas: 2303

- Tipo de trabajo: Resumen para ponencia

- Autor 1: Elva Gioconda Lara Guijarro

Resumen

En la actualidad existen diferentes modelos de seguridad de la información que pueden ser utilizados por instituciones, empresas o centros de educación. Estos estándares sirven para precautelar la información delicada de personas ajenas que quieran apoderarse de estos datos y hacer un uso indebido o sacar ganancia con los mismos. Al utilizar un estándar adecuado se consigue un esquema acorde a las necesidades de los usuarios y se puede forzar políticas de seguridad que beneficiarán a los centros de educación, el momento de enviar los datos por una red jerárquica. El presente trabajo se basó en un análisis de estado del arte sobre ésta temática y a partir de ello se determinaron las características principales de tres modelos-estándares de seguridad informática que dominan el mercado en estos días a nivel nacional e internacional, como son: OSSTMM3, ISO 27001 y NIST 800-30. Se realizaron encuestas a estudiantes de la Uniandes sede Tulcán, para corroborar el estado de las redes de datos en sus facultades y de acuerdo a ello poder aplicar un modelo adecuado que mejore la situación de la seguridad de sus datos. El estudio realizado demostró que un modelo de seguridad es la presentación formal de un estándar, que conlleva un conjunto de reglas y prácticas que regulan cómo se maneja, protege y distribuye la información de una institución, especialmente los datos delicados. Se recomienda la utilización de modelos, de acuerdo al tipo de datos con los que se esté trabajando. El objetivo del presente trabajo es determinar las mejores políticas de seguridad que serán utilizadas de acuerdo a la necesidad de la institución, tomando en cuenta que no todas tienen las mismas necesidades para el envío de la información dentro de su red de datos. Del trabajo realizado se pudo concluir que existe un manejo poco óptimo de usuarios y contraseñas, poca o sin restricción a los sitios web que visitan los estudiantes, incidentes con la información académica de los estudiantes, inconsistencias en la administración de la plataforma virtual. Se puede decir que el panorama actual es de una red insegura que no resistiría un ataque planificado, por lo que sería adecuado implementar los modelos de seguridad citados anteriormente.

Palabras claves: estándares de seguridad, OSSTMM3, ISO 27001, NIST 800-30.

Abstract

At present there are different data security models that can be used by institutions, companies or education centers. These standards serve to safeguard sensitive information from outsiders who want to seize these data and make improper use or profit from them. By using an adequate standard, a scheme according to the needs of the users is achieved and security policies can be forced to benefit the education centers, when sending the data through a hierarchical network. The present work was based on an analysis of the state of the art on this subject and from it the main characteristics of three models-computer security standards that dominate the market these days at national and international level, such as: OSSTMM3, were determined. ISO 27001 and NIST 800-30. Student surveys were carried out to corroborate the state of the data networks in their faculties and, accordingly, to be able to apply an adequate model that improves the security situation of their data. The study conducted showed that a security model is the formal presentation of a standard, which entails a set of rules and practices that regulate how information is managed, protected and distributed by an institution, especially sensitive data. The use of models is recommended, according to the type of data with which you are working. The objective of this paper is to determine the best security policies that will be used according to the need of the institution, taking into account that not all have the same needs for sending information within their data network. From the work carried out it was possible to conclude that there is a poor management of users and passwords; little or no restriction to websites visited by students; incidents with the academic information of the students; inconsistencies in the administration of the virtual platform. It can be said that the current scenario is of an insecure network that would not resist a planned attack, so it would be appropriate to implement the security models cited above.

Keywords: security standards, OSSTMM3, ISO 27001 norm, NIST 800-30.

Página 4 de 8